Reinas, conspiraciones y cifrados

El 15 de octubre de 1586 se juzgaba a María Estuardo, reina de Escocia, por traición. Había sido acusada de conspirar para asesinar a su prima, la reina Isabel I de Inglaterra y hacerse con la corona inglesa. Sir Francis Walsingham, el secretario principal de Isabel ya había arrestado Babington y a los cómplices que iban a llevar a cabo la acción. Fueron llevados a Londres y según relata el historiador William Camden: los acuchillaron por todas partes, les cortaron sus partes privadas, les sacaron las entrañas en vivo y haciéndoles mirar, y fueron cuarteados. Ahora, planeaba demostrar que María era igualmente culpable y merecedora de la muerte.

Por otro lado, para Isabel era importante deshacerse de María, pues era una peligrosa rival en la cuestión sucesoria: era bisnieta de Enrique VII, convirtiéndose en la heredera de la corona inglesa si Isabel no tenía descendencia. Como era escocesa, muchos cuestionaban si un tribunal inglés tenía autoridad para ejecutar a una cabeza de estado extranjero. Además, podría sentar un precedente incómodo: si al Estado le estaba permitido matar una reina, entonces, los rebeldes podrían tener menos reservas para matar otra reina que podría ser la misma Isabel. En resumidas cuentas, Isabel sólo aprobaría la ejecución si Walsingham podía probar más allá de toda duda que María había tomado parte en la conspiración.

En realidad, era la cabecilla de la trama. Eso se sabía, pero no se había encontrado ninguna conexión con Babington y el resto de conspiradores. En los casos de traición, al acusado no se le permitía tener abogado ni podía llamar a testigos. Pero María estaba tranquila, pues toda la correspondencia que había tenido con Babington la había cifrado. Su defensa principal era negar toda conexión con él. Si no podían descifrar aquellas cartas, nunca podrían ser utilizadas en su contra, así que su vida dependía de que su cifra no pudiera ser descifrada. ¿Había descifrado Walsingham sus cartas? ¿Podía hacerse una cosa así?

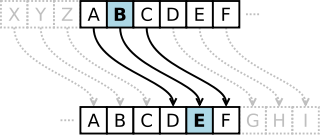

Una de las formas de cifrar un mensaje, y la utilizada por María, es el Cifrado César (en realidad es el de sustitución simple, pues el del César era un desplazamiento entre el texto y el cifrado de tres letras de distancia, pero para el caso que nos ocupa, es irrelevante). Dado un texto, cambiamos una letra por otra y esto se repite para todas las letras. Así, transformamos un mensaje:

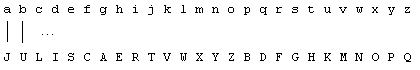

Ahora, hemos de ponernos de acuerdo en cómo cambiamos ese alfabeto y para ello, utilizaremos una clave. Por ejemplo, supongamos que es JULIUS CAESAR. En primer lugar, hay que eliminar las letras repetidas (JULISCAER) y el alfabeto cambia de esta manera:

Por ejemplo, si queremos cifrar “Historias de la Ciencia”, tendremos “ERGHZFRJG IS WJ LRSYLRJ”. Durante mucho tiempo se pensó que una cosa así era totalmente indescifrable. Hasta que un tal Al Kindi, autor de 290 libros en los que hablaba de medicina, astronomía, matemáticas, lingüística y música, explicó cómo podría hacerse:

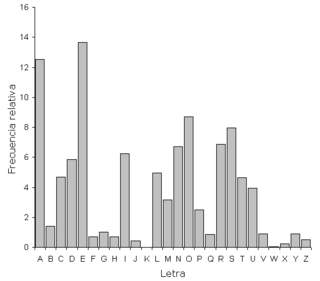

Una manera de resolver un mensaje cifrado, si sabemos en qué lengua está escrito, es encontrar un texto llano diferente escrito en la misma lengua y que sea lo suficientemente largo para llenar alrededor de una hoja, y luego contar cuántas veces aparece cada letra. A la letra que aparece con más frecuencia la llamamos “primera”, a la siguiente en frecuencia la llamamos “segunda”, a la siguiente “tercera” y así sucesivamente, hasta que hayamos cubierto todas las letras que aparecen en el texto llano.

Luego observamos el texto cifrado que queremos resolver y clasificamos sus símbolos de la misma manera. Encontramos el símbolo que aparece con más frecuencia y lo sustituimos con la forma de la letra “primera” de la muestra de texto llano, el siguiente símbolo más corriente lo sustituimos por la forma “segunda”, y el siguiente en frecuencia lo cambiamos por la forma “tercera”, y así sucesivamente, hasta que hayamos cubierto todos los símbolos del criptograma que queremos resolver.

Por supuesto, esto depende de la lengua en la que esté codificado el mensaje: no es lo mismo el porcentaje de veces que aparece una determinada letra en un idioma que en otro. Aquí os muestro las frecuencias de aparición de las diferentes letras en castellano.

Una vez que tuviéramos un gráfico similar pero del texto cifrado, lo compararíamos con el anterior y lo desplazaríamos hasta que coincidiera, o buscaríamos la letra más utilizada y la cambiaríamos por una “e”, etc. Con un par de letras deducidas así, continuaríamos un poco a base de prueba y error y al ver una palabra averiguaríamos más letras que nos darían más palabras. Al cabo de poco tiempo tendríamos el mensaje descifrado.

Hay que decir que hay excepciones en caso de ser frases algo escogidas. Por ejemplo: “De Zanzíbar a Zambia y Zaire, las zonas del ozono hacen que las cebras zigzagueen”. Frases como estas harían que descubrir el mensaje fuera más dificultoso. Hemos de suponer, por tanto, que los textos más extensos siguen los patrones más generales. Pero hasta aquí hay excepciones. En 1969, el autor francés Georges Perec escribió La Disparition, una novela de 200 páginas en las que no utilizó ni una palabra que tuviera la letra “e”. Y la cosa se pone más interesante porque el novelista y crítico inglés Gilbert Adair la tradujo al inglés (A Void) también sin utilizar la letra “e”. Y atención que esta letra es la más utilizada en el alfabeto inglés. Descifrar una cosa así tendría una dificultad añadida.

También podríamos utilizar lo que modernamente se hace con los SMS. Por ejemplo, si codificamos: Ezto tyenne ell hefezto dhe dyztorrcihonarr hel hekilyvrio deh laas frhekuenzyas, nos veremos en serios problemas. No obstante, descartemos esas excepciones.

Una vez que hemos deducido las letras más utilizadas pueden hacerse análisis de vocales que vayan después de consonantes y cosas así. Por ejemplo, después de una “q” en castellano sólo puede ir una “u”, sin embargo, la letra “p” es mucho más amistosa porque, aparte de las vocales, pueden ir otras consonantes.

Dicho esto, volvamos con la historia entre María e Isabel. Walsingham era una figura maquiavélica, jefe del espionaje, que había reclutado a un tal Gifford como espía. Le había ordenado que se presentara en la embajada francesa y se ofreciera como mensajero. Cada vez que Gifford recibía un mensaje de o para María, primero se lo llevaba a Walsingham, quien rompía el sello de lacre, hacía una copia y lo volvía a lacrar. De este modo, el mensaje original, llegaba a su destino sin que el destinatario sospechara nada.

La primera vez que Gifford entregó a Walsingham una carta de Babington dirigida a María, su primer objetivo fue descifrarla. Walsingham había descubierto el criptoanálisis en un libro escrito por Gerolamo Cardano que le había despertado el interés, pero no había visto su potencial estratégico. De hecho, lo que realmente le despertó el interés fue una carta enviada por Felipe II a su hermanastro Juan de Austria. La correspondencia siempre iba codificada. En ella describía un plan para invadir Inglaterra. La carta fue interceptada por Guillermo de Orange, quien se la pasó a Marnix, su secretario de cifras quien, a su vez, la descifró informando a Daniel Rogers, un agente inglés que trabajaba en Europa. Este último avisó a Walsingham.

Los ingleses reforzaron sus defensas, lo que fue suficiente para detener la invasión. Consciente ahora del potencial del criptoanálisis, Walsingham creó una escuela de cifras en Londres y nombró secretario a Thomas Phelippes, un hombre “de poca estatura, muy delgado, con el pelo rubio oscuro en la cabeza y rubio claro en la barba, con la cara comida por la viruela, corto de vista, con apariencia de tener unos treinta años”. Pues bien, este hombre que, a primera vista nadie hubiera dado nada por él, hablaba francés, italiano, español, latín y alemán. Y lo más importante: era uno de los mejores criptoanalistas de Europa.

Aunque la confianza de María en su cifrado era absoluta, poca cosa tenía que hacer ante un experto como Phelippes. Siempre que este último recibía un mensaje de o para María, lo devoraba aplicando el método de las frecuencias. Era cuestión de tiempo. Cuando Phelippes descifró el primer mensaje de Babington dirigida a María y se lo entregó a Walsingham, este podía haberse abalanzado sobre ella, pero prefirió esperar a que esta última escribiera otro autoinculpándose. Y efectivamente, María respondió explicando explícitamente el plan.

Walsingham ya conocía el plan, pero ni aun así estaba satisfecho, así que pidió a Phelippes que falsificara una posdata en la carta de María a Babington tentándole a dar nombres. Y es que, esa era otra de las habilidades de Phelippes: “escribir con la letra de cualquiera, con sólo haberla visto una vez, como si la persona misma la hubiera escrito”. Y cayeron. Al descifrar el siguiente mensaje para Walsingham añadió el signo de la horca: Π. El tribunal de la inquisición recomendó la pena de muerte para María.

En su ejecución, los verdugos solicitaron su perdón y ella replicó: “Os perdono de todo corazón, porque ahora confío en que pondréis fin a todos mis pesares”. Cuando la decapitaron, su perro que se había deslizado bajo sus ropas, sólo pudo ser arrancado a la fuerza y después que lo dejaran, volvió y según cuenta Richard Wingfield en su “Narración de los últimos días de la reina de Escocia”: yació entre la cabeza y los hombros de ella, algo anotado con diligencia.

Curiosamente, el mismo año, Vigenère había publicado su Traicté des Chiffres. Si María hubiera conocido el Cifrado de Vigenère, seguramente ni un experto como Phelippes la hubiera podido descifrar. Dicha cifra resultaba inexpugnable para un análisis de frecuencia ya que una misma letra cifrada podía representar diferentes en el texto llano y viceversa. Pero dejaremos el cifrado de Vigenère para otra historia.

María fue sepultada inicialmente en la catedral de Peterborough, pero en 1612 sus restos fueron exhumados por orden de su hijo, el rey Jacobo I de Inglaterra, quien la enterró en la Abadía de Westminster. Y allí está, a solamente 9 m del sepulcro de Isabel.

Fuente:

“Los códigos secretos”, Simon Singh

http://www.artehistoria.jcyl.es/historia/personajes/5666.htm

Gráficos sacados de la wikipedia.

El día 20 de enero de 2009 a las 10:18

En el gráfico con la frecuencia de las letras no aparece la eñe. Ya sé que no es tuyo sino de la wikipedia pero «canta» un poco.

El día 20 de enero de 2009 a las 10:42

Bufff…qué dramón…y eso de la decapitación…siempre he pensado que una de las peores noches que pueda pasar un humano es aquella en la que espere su ejecución…me da angustia con sólo pensarlo.

Un saludo a todos.

El día 20 de enero de 2009 a las 11:31

Como curiosidad añadida, en el relato “Los monigotes” de Arthur Conan Doyle, Sherlock Holmes utiliza el método descrito por Al Kindi para impedir un asesinato.

El día 20 de enero de 2009 a las 11:52

El cifrado (o encriptado) es una disciplina apasionante. Y la verdad es que la informática la ha dado un interés renovado. Porque los cifrados que antes requerían de sabios para ser descubiertos, ahora tan sólo requieren segundos (si acaso) de una computadora.

Fíjate que el cifrado César requiere de algo muy importante para funcionar: que el método de cifrado escogido sea secreto, esto es, que quien usurpe el mensaje no conozca que el método empleado es el César. Conociendo cuál es el método, no es nada complicado romper la clave (que no es más que el desplazamiento realizado a las letras).

El ejército de EE.UU. sigue empleando métodos de cifrado secretos. Sin embargo, hoy en día, para la mayor parte de transacciones seguras en Internet, es imposible acordar un método de cifrado que tan sólo conozcan los participantes -legítimos- de la comunicación.

Por ello se emplean algoritmos públicos con claves razonablemente complicadas. Muchos de estos algoritmos ofrecen la suficiente resistencia para que romper la clave sea sólo posible en un periodo lo suficientemente largo. Tras este periodo, se supone que la información obtenida ya no tiene relevancia.

Si la clave que se emplea es secreta y tan sólo conocida por los comunicantes y cómo pueden llegar a conocer esta clave es otro tema (también apasionante).

Con algunos temas informáticos me emociono. Un saludo.

El día 20 de enero de 2009 a las 16:00

Encriptar no se usa por cifrar en castellano a no ser ahora por influencia del ingles pero en principio esta mal dicho. Encriptar es enterrar en una cripta… el RAE no trae nada para encriptar…

El día 20 de enero de 2009 a las 16:48

Si me permites que te corrija, el método de cifrado que describes no es el “Cesar”.

En el Cesar, cada letra se substituye por la que queda tres letras más a la derecha en el alfabeto, tal como se puede apreciar en el gráfico que has puesto.

Por el contrario, el método que describes se suele llamar “de alfabeto mezclado” o “alfabeto desordenado”, según el cual se crea un alfabeto de substitución mediante una palabra clave ( p.e. “JULIUSCAESAR”) y luego se completa el resto del alfabeto.

http://en.wikipedia.org/wiki/Substitution_cipher#Simple_substitution

Como nota curiosa decir que el cifrado utilizado por los alemanes durante la primera guerra mundial estaba en parte basado en ese método:

http://en.wikipedia.org/wiki/ADFGVX_cipher

El día 20 de enero de 2009 a las 19:28

¡Hola, Omalaled! Como siempre, muy instructivo. Gracias por tu dedicación.

Salud para ti y los tuyos.

El día 20 de enero de 2009 a las 21:14

Iván: vamos a perdonarlo

Miski: cuando leí cómo se habían cargado a los conspiradores… miedo me dio.

juan pablo: una de los muchos detalles que cita el libro de donde saqué la historia, es precisamente, la cantidad de autores cuyos protagonistas eran unos expertos criptoanalistas. Por supuesto, Sherlock Holmes, o Julio Verne en su Viaje al Centro de la Tierra que empieza por un código dfescifrado.

delirium: te recomiendo vivamente el libro, pues también trata en bastante profundidad lo de la Enigma y los puntos donde Turing sacó su genialidad. Dice que un día fue Chirchill a visitarlos y cuando vio al montón de frikis que se dedicaban a descifrar los mensajes del enemigo… en fin, lo contaré en otra historia

Nachop: tienes más razón que un santo. Revisaré el artículo después de este comentario.

asr: también tienes razón. Lo corrijo.

Silvano: gracias a ti.

Salud!

El día 20 de enero de 2009 a las 22:03

Apasionante historia omalaled, menos biográfica de lo habitual. Me ha encantado.

El día 20 de enero de 2009 a las 22:37

Por cierto omaled, ahora que caigo, ¿en el ultimo capitulo de ese libro no habla de la computadora cuantica que podria resolver todos los codigos de golpe? ¿Y empieza con el Linial B? Si es así me lo he leido y esta muy pero que muy bien… ^^

El día 21 de enero de 2009 a las 01:16

El relato de Conan Doyle que mencionais copia la parte del cifrado de “El escarabajo de oro“, de Edgar Allan Poe. (Ojo al enlace, que es un spoiler en toda regla).

El día 21 de enero de 2009 a las 17:39

Omalaled, has escrito “nunca podrían ser utilizadas en su contra de ella”.

Corrígelo y borra este comentario.

El día 21 de enero de 2009 a las 19:25

Es curioso como desde hace tanto tiempo los ingleses se han dedicado a estas cosas. Conozco más o menos la historía de enigma, aunque todavía tengo pendiente el libre, pero no tenía ni idea de la relación de la historia de Maria Estuardo con la criptografía, ni que fuera una de las razones por las que sucumbió la armada invencible.

El día 22 de enero de 2009 a las 01:03

Recomendaré vivamente este post en clase a mis alumnos – estoy en un tema donde doy algo de criptografía – y revisaré mis ideas sobre leer a Simon Singh ( ya sabes que no me gustó demasiado su libro ‘el enigma de Fermat’ )

Saludos.

El día 22 de enero de 2009 a las 08:56

Gran artículo para no perder la costumbre

Saludos

El día 22 de enero de 2009 a las 18:02

También decir que durante la Segunda Guerra Mundial los americanos tuvieron que usar indios navajos para cifrar sus mensajes debido a que no había un método seguro en el cual confiar.

El día 22 de enero de 2009 a las 18:51

Para el que quiera saber algo de criptografía (no me refiero al dibujo de criptas) es lectura obligada el Criptonomicón (je, je, je)

El día 23 de enero de 2009 a las 12:20

A lo que comenta Castor, fue porque el idioma navajo no era conocido fuera de estados unidos. Pero ya venia de antes.

Mas info aqui:

http://www.exordio.com/1939-1945/codex/vsoldado/code-talkers.html

El día 25 de enero de 2009 a las 00:47

Con la A.

A la mañana, Ana sacaba la sábana blanca ya lavada. La amarraba a la cama, la aplana, llamaba a la mamá:

-¡Mamá, mamá, acá, la cama ya va acabada!

La mamá Sara, andaba callada, cara a cara, rara, afanada bajaba a la playa. Ana, Sara, las damas amaban la playa, la mar, la mar blanca, la mar plata, la mar brava, a Matalascañas alabada, tan agasajada

Largas albas pasaban allá ambas hadas, más hazañas atadas, para aclamar, para gastar la garganta, para danzar, para cartas aladas, mas calmadas barcazas varadas, al azar ancladas.

Jamás arrasaban nada, bajaban la cara, las chanclas araban la playa.

La fragata avanzaba, ¿andaba, nadaba, saltaba? Ana parada, la sal la mataba. Ana ablandada, añadas pasadas la arrasaban, alma cansada, cara marcada.

Calladas ambas cantaban, Sara para galán a Málaga, Ana para abrazar La Habana.

El día 26 de enero de 2009 a las 00:46

McQueen: muchas gracias. Los posts salen como salen. No es nada premeditado

Nachop: sí, ese es el libro. Lo recomiendo a todos vivamente.

Suso: cierto. gracias por el enlace.

antoñito: lo corrijo, pero permite que deje tu comentario. No me desagrada, en absoluto, que me corrijáis faltas de expresión: me hace pensar que sois exigentes y críticos, y eso me gusta.

pinar: pues si te gusta, que sepas que estoy preparando un par de posts sobre la Enigma. Espero que os gusten.

Dicanri: muchas gracias.

Castor y Kaeron: cierto. Incluso un general japonés confesó que habían descifrado todas las cifras de los norteamericanos… ¡pero nunca pudieron descifrar el navajo!

alex 3.0: sencillamente, genial.

Salud!

Juan: me han hablado mucho de él; pero es que no me gustan las novelas… siempre y cuando no me digas que es muy excepcional, claro está.

El día 26 de enero de 2009 a las 23:37

Para los del codigo navajo hay una peli Windtolkers dirigida por John Woo y potragonizada por Cristian Slater y Nicolas Cage. Se centra mas en las escenas de acción pero salen dos navajos que proteger y te explican el codigo. Incluso se les oye…

El día 28 de enero de 2009 a las 16:25

Alex3.0 me has recordado un monólogo que hacía una actriz local llamada Mónica Lleó en un espectáculo llamado “Lenguas vivas”. Se tiraba cinco o diez minutos hablando de sexo usando solo palabras con la A. Lamento no recordar ni el texto ni el autor, pero si el final: “Ana mama nada”.

El día 29 de enero de 2009 a las 01:38

A mí me ha venido a la cabeza una frase que me dijo mi padre con todo palabras que empiezan por “P”:

Pedro Pérez Pereira, pintor, pide pintura para poder pintar países por poco precio

Salud!

El día 3 de febrero de 2009 a las 14:12

Genial artículo como siempre omalaled. Es impresionante ver como han ido evolucionando las distintas técnicas criptográficas, desde los tiempos más remotos hasta nuestros días tecnificados, pero siempre con el mismo propósito en la mente: el de ocultar nuestros más recónditos secretos

El día 14 de febrero de 2009 a las 09:52

Como siempre un gran articulo, los disfruto todos, aun sin dejar opinión….

Un detallito la palabra “encriptado” no es una palabra de nuestra lengua sino un anglicismo…

El día 14 de febrero de 2009 a las 11:19

Haplo: y espera, que estoy preparando los artículos sobre la máquina Enigma y cómo el genio de Turing la atacó

Consumidor: me consta, muchas gracias. Lo de encriptar lo he averiguado a raíz de escribir este artículo. La palabra en castellano correcta sería “cifrar”; pero me temo que “encriptar” acabará imponiéndose. Para bien o para mal, las lenguas no son estáticas. Por ejemplo, pocos hablamos de una RAL (Red de Area Local) y muchos de una LAN (Local Area Network); pero por el momento, he quitado del artículo todo lo “encriptado”

Salud!

El día 8 de marzo de 2009 a las 01:58

Y esta: perlustración ¿te gusta?

Forma parte del libro: “Policiología, criptografía y perlustración” de 1943, un manual para la policía de la época en España, y viene a significar lo mismo que criptoanálisis, es decir, descifrar criptogramas. Aunque no viene en el RAE, la prefiero.

Por cierto, dicho libro no aporta nada nuevo a otro pelín más antiguo, de 1900 creo recordar, y que es una traducción al castellano de un manual de la escuela militar francesa de Saint-Cyr. En ambos, al final, aparecen esas tablas de frecuencia empleadas para reventar los criptogramas de sustitución.

Y sí, me gusta la criptografía, la histórica claro. Difiero de Delirium en cuanto a la informática; creo que ha echado a perder el encanto que tenía el criptoanálisis.

El día 3 de julio de 2009 a las 11:33

Después de la guerra, Alan Touring fue procesado por homosexual, y se le dio a escoger entre la cárcel o un tratamiento hormonal. Se decantó por este último, lo que le provocó importantes secuelas físicas, que le llevaron a suicidarse con una manzana impregnada con cianuro.

El día 12 de marzo de 2010 a las 01:05

Bueno, como siempre yo llegando tarde a los artículos jejeje xD Es que con la opción de escoger un “tema al azar” he encontrado montones de artículos sobre los cuales he querido comentar y ya tienen los comentarios cerrados, así que si en los proximos días te llegan comentarios a articulos de mas de un año soy solamente yo que me estoy leyendo los del 2009 xD

Ya se que no tiene nada que ver con este articulo el comentario, pero solamente te lo aclaro